Yahoo!-Passwort hacken!

Yahoo! Mail ist nicht sicher!

Yahoo!-Passwort hacken!

Yahoo! Mail ist nicht sicher!

Laut Hackern ist das Knacken eines Yahoo!-Kontos sehr einfach. Es gibt nicht weniger als 1 Milliarde Yahoo!-Konten, die geknackt wurden. Das ist enorm, besonders wenn man bedenkt, dass dies von einer einzigen Person durchgeführt wurde. Yahoo! ist eine der meistbesuchten Webplattformen der Welt. Zu einem bestimmten Zeitpunkt der Internetgeschichte hatte fast jeder Nutzer mindestens ein Yahoo!-Konto. Auch wenn Gmail heute deutlich weiter verbreitet ist, kann man nicht leugnen, dass viele Nutzer Yahoo! weiterhin täglich verwenden. Daher wollen wir über die Sicherheit eines Yahoo!-Kontos sprechen.

Bevor man über jegliche Art des Hackens spricht, ist es offensichtlich, dass das Wichtigste darin besteht, das Passwort zu umgehen. Warum das Passwort?

Ganz einfach, weil es der erste Identifikator ist, der als Barriere dient, wenn man versucht, jemanden zu hacken. Aus diesem Grund muss man zuerst darüber nachdenken, es zu knacken. Es gibt viele Methoden zum Passwort-Knacken. Während einige Software verwenden, um diese Sicherheit erfolgreich zu umgehen, gibt es direkte Praktiken, die lediglich ein gewisses Maß an Beherrschung erfordern.

Im Folgenden finden Sie einige Methoden, mit denen Sie die Passwortsicherheit Ihres Yahoo!-Kontos umgehen können:

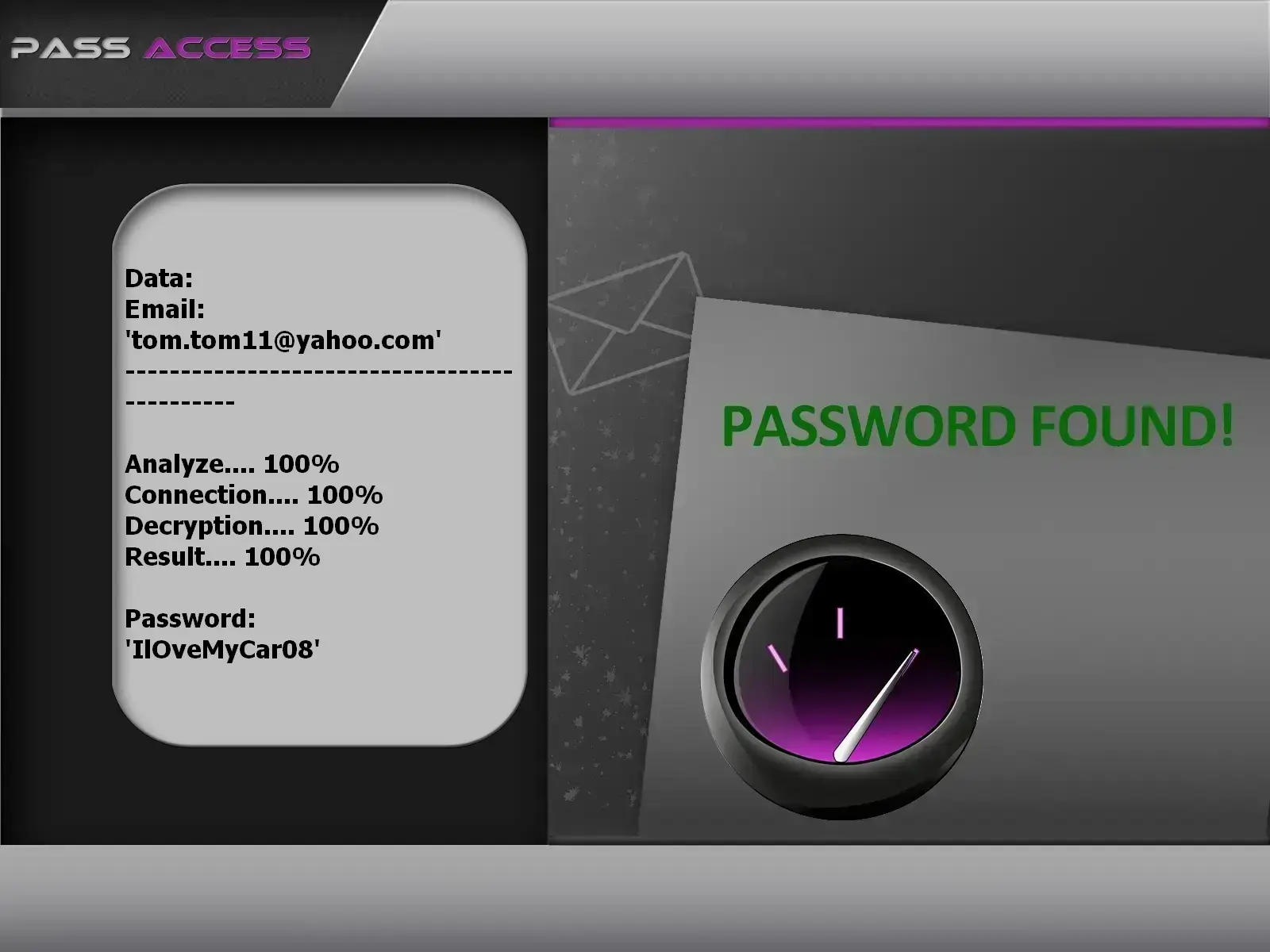

-Passwort mit PASS ACCESS wieder her.

PASS ACCESS ist ein Software-Tool, mit dem Sie schnell auf Ihr Yahoo!-Konto zugreifen können. Es umgeht den Schutz der Zwei-Faktor-Authentifizierung und zeigt das Passwort innerhalb weniger Minuten im Klartext auf Ihrem Bildschirm an. Unabhängig davon, ob das Passwort verschlüsselt ist oder nicht, kann PASS ACCESS es abrufen. Dieses Programm wurde speziell entwickelt, um Ihnen bei der Entschlüsselung des Passworts eines beliebigen Yahoo!-Kontos zu helfen. Es ist besonders nützlich für Personen, die ihr Passwort vergessen haben oder die Sicherheit ihres Kontos testen möchten.

Entwickelt von Cybersicherheitsexperten, entschlüsselt es Ihr Passwort in nur wenigen Minuten und vereinfacht die Anmeldung mit nur wenigen Klicks.

Im Gegensatz zu den meisten Anwendungen, die angeblich beim Knacken von Yahoo!-Passwörtern helfen, erfordert diese keine besonderen technischen Kenntnisse oder Informationen. Mit anderen Worten: Jeder mit grundlegenden Computerkenntnissen kann sie ohne Bedenken verwenden.

Befolgen Sie zur Verwendung einfach die drei unten aufgeführten Schritte:

Es ist erwähnenswert, wie einfach diese Anwendung zu bedienen ist. Außerdem erhalten Sie eine 30-tägige Testphase – danach erhalten Sie entweder eine volle Rückerstattung oder sind zufrieden.

Probieren Sie PASS ACCESS jetzt aus, indem Sie es von der offiziellen Website herunterladen: https://www.passwordrevelator.net/de/passaccess

Häufig wird über diese Cyberkriminalitätstechnik – die Abfangung des Netzwerkverkehrs – kaum gesprochen. Daher finden Sie kaum Dokumentationen, die es Ihnen ermöglichen, sich mit dem Thema vertraut zu machen. Das Wichtigste ist jedoch, dass es sich um eine Praxis handelt, die darauf abzielt, sensible Daten zu stehlen, Spionage zu betreiben und möglicherweise zu sabotieren.

Zunächst muss der Hacker, der eine Verkehrs-Abfangung durchführen möchte, Informationen über das Zielnetzwerk sammeln. Dies kann oft recht einfach über WLAN erfolgen oder durch Beobachtung eines Nutzers hinsichtlich seiner Handlungen und Computerpraktiken. Einige Cyberkriminelle verwenden Sniffing-Software, um ein entferntes Netzwerk zu untersuchen. Mithilfe der gesammelten Informationen besteht der nächste Schritt darin, die IP-Adressen zu sammeln, die sich im LAN-Netzwerk befinden. Dabei geht es nicht nur um IP-Adressen, sondern auch um Informationen zu den verwendeten Geräten sowie zu den genutzten Servern, falls möglich. Mit all diesen Daten können Cyberkriminelle den Datenverkehr auf Geräte umleiten, deren Signaturen sie stehlen. Dabei sind persönliche Daten wie Passwörter und andere Zugangsdaten betroffen.

Packet Sniffing ist eine Praxis, bei der alle Datenpakete, die über ein Netzwerk laufen, mithilfe speziell dafür entwickelter Computerprogramme und Hardware überwacht und erfasst werden. Diese Methode ermöglicht es einem Hacker, ein gesamtes Computernetzwerk von seinem Standort aus zu überwachen und sogar darauf zuzugreifen. Solche Möglichkeiten können unmittelbar zum Diebstahl sensibler Daten führen, insbesondere von Passwörtern. Es geht nicht nur um Passwörter: Neben Ihren Zugangsdaten kann auch die Aktivität Ihrer Computergeräte ausspioniert und Ihre Kommunikation umgeleitet werden.

Dazu sind mehrere Schritte erforderlich. Zunächst muss der Hacker sein Computerterminal an einen Switch-Port anschließen. Im zweiten Schritt verwendet er Erkennungstools, um herauszufinden, welchen Netzwerktyp er angreifen möchte. Sobald die Analyse abgeschlossen ist, versucht er, einen direkten Angriff auf sein Opfer durchzuführen. Dazu vergiftet er das Computerterminal seines Ziels mithilfe eines Schadprogramms – insbesondere durch ARP-Spoofing. Gelingt ihm dieser Schritt, wird der gesamte Datenverkehr, der eigentlich für das Gerät seines Opfers bestimmt war, an ihn umgeleitet. Der Hacker muss dann lediglich die für ihn relevanten Daten sammeln.

Einfach ausgedrückt handelt es sich hierbei um eine Methode, um Gespräche einer anderen Person über die verschiedenen von ihr genutzten Tools zu überwachen. Dies kann sowohl eine Telefonkommunikation als auch eine Internetkommunikation betreffen. Im Kontext des Computer-Hackings verwendet der Cyberkriminelle Abhörgeräte oder Spyware, die direkt an die Schaltung des Zielnetzwerks angeschlossen werden. Um Daten abzufangen, muss er sämtliche abgefangenen Informationen aufzeichnen sowie den gesamten Datenfluss zwischen dem Ziel und seinem Host speichern. Es sei darauf hingewiesen, dass die Technik des Abhörens zwei Varianten aufweisen kann:

Eine wirksame bösartige Technik, bei der ein Yahoo!-Konto erstellt wird, das Ihrem ähnelt. Der Hacker sammelt Informationen über Sie, um sein Konto authentisch erscheinen zu lassen. Sein Konto wird Ihrem ähneln, abgesehen von einigen Rechtschreibabweichungen. Dies kann Ihre Wachsamkeit sowie die Ihrer Kontakte und Bekannten täuschen. Das ist sehr ärgerlich, da der Hacker Ihre Kontakte kontaktieren und ihnen glaubhaft machen kann, dass er den Zugriff auf sein Yahoo!-Konto verloren hat. Wenn einer seiner Freunde eine Wiederherstellungs-E-Mail besitzt, können Sie sich vorstellen, dass Sie hinter Ihrem Rücken sofort die Kontrolle über Ihr Yahoo!-Konto verlieren.

IRDP (ICMP Router Discovery Protocol) ist ein Router-Protokoll, das einem Host-Terminal ermöglicht, die IP-Adressen aktiver Router zu erkennen, nachdem es die Anfragenachrichten dieser Computerterminals über ihr Netzwerk empfangen hat.

In dieser Situation haben Hacker die Möglichkeit entdeckt, den Host zu täuschen. Ihre Technik besteht einfach darin, eine Warnmeldung über einen gefälschten IRDP-Router von einem Subnetz-Host-Terminal zu senden. Auf diese Weise können sie die Standardrouter ändern und den vom Hacker gewählten Router angeben. Unter diesen Bedingungen kann dieser einfach die Daten sammeln, die über dieses Terminal laufen.

Wenn wir ein Computergerät besitzen, gibt es eine Information, die wir nicht haben oder die wir ständig vernachlässigen: die Realität und Beständigkeit von Sicherheitslücken. Sicherheitslücken sind inhärente Konstruktionsfehler in allen Computergeräten und Software. Mit anderen Worten: Es gibt kein Computergerät oder Computerprogramm ohne Sicherheitslücken. Aus diesem Grund bemühen sich Hersteller und Anbieter stets, Updates anzubieten, die diese Konstruktionsfehler beheben. Dies ist für Nutzer digitaler Dienste unbedingt zu verstehen. Sicherheitslücken sind gefährlich, da Hacker sie täglich nutzen können, um uns zu hacken. Da es sich um Konstruktionsfehler handelt, werden diese Schwachstellen genutzt, um die Sicherheitsrichtlinien zu umgehen, die wir auf unseren Smartphones, Computern und Tablets einsetzen. Beachten Sie, dass die gefährlichsten Schwachstellen Zero-Click-Exploits sind. Zero-Click-Schwachstellen bezeichnen eine Praxis der Cyberkriminalität, bei der ein Computergerät aus der Ferne infiziert, manipuliert, ausspioniert oder zerstört wird – ohne dass der Nutzer etwas davon mitbekommt oder etwas tun muss. Mit anderen Worten: Es handelt sich um den ultimativen Computerangriff, der in absoluter Stille und völliger Unsichtbarkeit stattfindet.

Es ist nicht unüblich, dass Nutzer ihren Google Chrome- oder Microsoft Edge-Browser verwenden, um sich bei ihrem Yahoo!-Konto anzumelden. Während dieser Verbindungen werden wir oft gefragt, ob wir die Passwörter speichern möchten. Manchmal erfolgt die Speicherung automatisch. Diese Funktion ist recht praktisch, da sichergestellt wird, dass der Nutzer beim nächsten Login nicht erneut Zeit mit der Eingabe seiner Zugangsdaten verlieren muss. Allerdings gibt es ein Problem mit der Verwendung solcher Methoden: Passwörter sind in diesen Browsern nicht wirklich sicher. Leider werden Passwörter jedes Mal, wenn Sie sie in einem Browser speichern, direkt ohne jeglichen Schutz oder Verschlüsselung gespeichert. Wenn jemand Zugriff auf Ihr Computerterminal und Ihren Browser erhält, ist es für ihn sehr einfach, Ihre Zugangsdaten ohne großen Aufwand wiederherzustellen.

Ein Botnetz ist eine Gruppe von Computerprogrammen (Computer, Smartphones, vernetzte Geräte usw.), die mithilfe eines Schadprogramms miteinander verbunden und ferngesteuert werden, um bestimmte Aufgaben auszuführen. Das Wort „Botnetz“ stammt aus dem Englischen und setzt sich aus „roBOT NETwork“ zusammen.

Wenn genügend Geräte miteinander verbunden sind, können Hacker genügend Rechenleistung generieren, um groß angelegte Cyberangriffe durchzuführen. Meistens sind die Betreiber hinter Botnetzen sehr bekannt und verantwortlich für Cyberangriffe mit hoher Wirkung.

Wenn ein Computergerät mit einem Botnetz infiziert ist, kann es von Hackern auf verschiedene Weise genutzt werden. Wissenswertes:

Nachdem Sie all diese Knackmethoden kennengelernt haben, sollten Sie Ihr Yahoo!-Konto besser schützen.

Sicherheit ist daher unerlässlich. Das größte Problem in diesem Zusammenhang besteht darin, die besten Praktiken zur Verbesserung Ihrer Sicherheit zu kennen. Sie müssen wissen, dass alles auf Disziplin beruht. Die Nutzung eines Online-Kontos bedeutet, ständig wachsam zu sein, stets über die neuesten Entwicklungen bei Cyber-Malware und die erforderlichen Gegenmaßnahmen informiert zu sein. Doch zunächst einmal einige Grundlagen: